WordPress, est sans conteste l’une des plateformes de sites et de blogs utilisée par des millions d’individus et d’entreprises, pour ses caractéristiques incomparables. Le pingback est un des points forts de WordPress, car il permet aux utilisateurs de profiter de plusieurs avantages qu’il apporte, tels que l’accroissement de leur popularité et l’amélioration de leur position dans les résultats de recherche.

Cependant, l’utilisation excessive ou abusive du pingback peut aboutir à de mauvais résultats, qui peuvent nuire gravement à un site WordPress. Nous allons aborder les méthodes de prévention des vulnérabilité de pingback, après quelques brèves informations sur le pingback et sa vulnérabilité.

Qu’est-ce qu’un Pingback?

Un pingback est un processus au cours duquel un blogueur poste un commentaire en réponse à un article d’un autre blogueur, mais le commentaire n’est pas envoyé directement.

En fait, le commentaire est posté comme un nouvel article sur le site du blogueur, afin que ses abonnés puissent constater de l’efficacité de l’article au travers des commentaires. C’est un outil remarquable pour les utilisateurs de WordPress, car ils peuvent commenter un article, et ainsi augmenter la popularité du blog de l’autre blogueur grâce au partage fait entre leurs abonnés.

Quelle est la vulnérabilité de Pingback ?

Avec l’augmentation des risques ayant traits à la sécurité des sites WordPress, le monde des blogs en ligne a été affectée considérablement par la vulnérabilité de pingback.

Il s’agit d’un type de risque dans lequel le site WordPress peut être touché négativement par les actions de certains développeurs ou les utilisateurs qui exécutent des pratiques contraires à l’éthique. À l’heure actuelle, il existe quatre types de vulnérabilité de baser:

- la collecte de renseignements

- le balayage de ports

- les attaques DoS

- le piratage des routeur

1- La collecte de renseignements : L’attaquant recherche certains ports accessibles dans le réseau interne de l’auditoire ciblé

2 – Le balayage de ports est une procédure au cours de laquelle les webmasters peuvent obtenir un service de scanne des ports auprès de l’hébergeur du réseau interne.

3 – Les attaques par déni de service (DoS) sont la forme la plus efficace de vulnérabilité parce que l’attaquant a la possibilité de lancé des pingback à l’aide d’un grand nombre de sites pour les attaques DoS.

4 – Le piratage du routeur est la technique qui permet à un pirate de modifier ou de reconfigurer le routeur interne du réseau et de l’utiliser de façon contraire à l’éthique.

Méthodes visant à prévenir la vulnérabilité de pingback

La première et principale méthode de prévention de la vulnérabilité des Pingback, sur un site WordPress, est de désactiver le pingback. C’est une technique simple pour prévenir la vulnérabilité.

Bien qu’il s’agisse d’une mesure simple, la méthode n’est pas considérée comme appropriée par de nombreux utilisateurs de WordPress, car cela empêche les véritables pingback provenant de diverses sources. Par conséquent, c’est une option à considérer par les utilisateurs de WordPress qui donnent la priorité aux questions de sécurité.

Cependant, il a été rapporté qu’il existe plusieurs vulnérabilités puissantes qui ne peuvent être évitées simplement en désactivant l’option pingback dans le menu Paramètres. Par conséquent, cela signifie que certaines vulnérabilités ne peuvent pas être complètement évitées. Mais, on peut faire des efforts pour réduire au minimum l’effet de la vulnérabilité sur les sites WordPress.

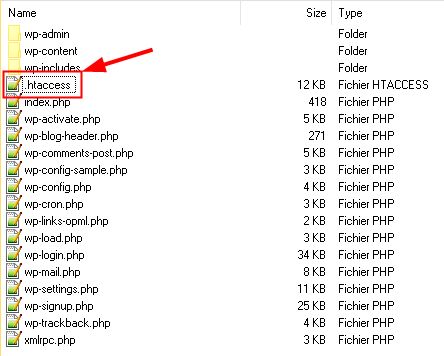

1 – Bloquer l’accès via le fichier htaccess

Chaque utilisateur de WordPress est exposé à l’utilisation de code et de plugin dans les sites WordPress, pour diverses fonctionnalités et outils ajoutés. Au niveau sécurité, pour prévenir les vulnérabilités de pingback, un utilisateur peut verrouiller certains types d’accès en entrant le code suivant:

# protect xmlrpc <IfModule mod_alias.c> RedirectMatch 403 /xmlrpc.php </IfModule>

Ce code doit être entré dans le fichier htaccess, qui peut être modifiée par l’administrateur. Un utilisateur peut vérifier son efficacité en accédant au fichier de xmlrpc.php via les principaux navigateurs. Lorsqu’une page est verrouillée avec succès, une fenêtre de dialogue apparaît à l’écran avec le message : « 403 – Accès interdit ».

Il existe une autre méthode qui permet à l’utilisateur de refuser tout accès au fichier xmlrpc.php. Pour la mettre en œuvre, sur un site WordPress, vous devez utiliser le code suivant.

# protect xmprpc <Files xmlrpc.php> Order Deny,Allow Deny from all </Files>

Il convient de noter que ce code refuse l’accès à un fichier spécifique (xmlrpc.php) pour toutes les adresses IP. Il existe une technique similaire qui permet à certaines adresses IP d’accéder au fichier xmlrpc.php.

Pour activer cette fonctionnalité, plutôt que la prcédente, utilisez le code suivant dans le fichier htaccess. Noubliez pas de modifier les adresse IP indiquées par celles autorisées à accéder au fichier.

# protect xmprpc <Files xmlrpc.php> Order Deny,Allow Deny from all Allow from 123.456.789 Allow from 231.645.978 </Files>

2 – Utiliser le plugin Disable XML-RPC

Un moyen simple et rapide pour déactiver la fonctionnalité XML-RPC à l’aide du plugin Disable XML-RPC

3 – Ajouter un filtre pour WP-Config

Pour désactiver pleinement. le filtre XML-RPC vous pouvez ajouter la ligne suivante dans votre fichier wp-config.php

add_filter ('xmlrpc_enabled »,« __return_false');

après la ligne:

require_once (ABSPATH «wp-settings.php.);

4- Utiliser le plugin XML-RPC Pingback

Un moyen simple et rapide pour arrêter la fonctionnalité XML-RPC pingback est d’installer le plugin Disable XML-RPC Pingback.

5 – Ajouter un filtre dans le fichier functions.php de votre thème

Vous pouvez supprimer la fonctionnalité de pingback XML-RPC en ajoutant la ligne suivante à votre fichier functions.php:

add_filter( 'xmlrpc_methods', 'remove_xmlrpc_pingback_ping' );

function remove_xmlrpc_pingback_ping( $methods ) {

unset( $methods['pingback.ping'] );

return $methods;

} ;

Il est à noter que toutes les méthodes de prévention de la vulnérabilité de pingback, dans le fichier htaccess, peuvent être supprimées automatiquement. Cela se produira lorsque le risque sera écarté dans les nouvelles versions de WordPress à paraître dans le futur.

En Résumé

Toutes les méthodes de prévention des vulnérabilités de la pingback dans un site WordPress, mentionnées ci-dessus, sont utilisées par des millions de sites Web à l’heure actuelle. Plusieurs dizaines de sites WordPress ont vu leurs résultats améliorés en prenant certaines mesures visant à prévenir les vulnérabilités. Quelle que soit la méthode, l’important est de garder votre site WordPress loin des vulnérabilités de façon efficace.

Avez vous désactivez la fonction pingback sur votre site WordPress? Quelle technique avez vous utilisé? Les commentaires attendent le partage de votre expérience.

Cette article vous a plu? Partagez le! Merci.

Publié à l'origine le : 9 octobre 2014 @ 10 h 40 min