Une fois de plus, les sites WordPress sont maltraités et ce n’est une surprise pour personne, puisqu’il s’agit de la plate-forme CMS la plus populaire sur Internet, et la taille de l’attaque est énorme par rapport à d’autres solutions Web.

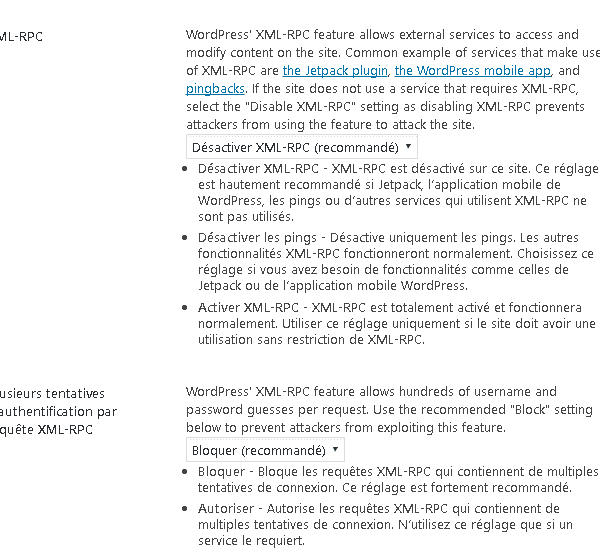

Cette fois-ci, les chercheurs en sécurité de Sucuri ont identifié une variante de l’attaque par force brute classique, qui utilise la fonctionnalité XML-RPC intégrée à WordPress, pour obtenir les informations d’identification admin / mot de passe .

XML-RPC, qui est l’un des protocoles d’échange d’informations, les plus simples, entre les ordinateurs à travers Internet, a été utilisé auparavant dans les attaques par force brute contre WordPress. En fait, le protocole a été en proie à des trous de sécurité dans le passé, et durant une longue période le protocole était désactivé par défaut, n’ayant été réactivé qu’après la sortie de WordPress 3.5.

L’équipe de Sucuri a fourni quelques conseils sur la façon de bloquer ce types d’attaques. Si vous n’utilisez pas de plugin qui utilisent le fichier de xmlrpc.php, vous pouvez simplement le renommer ou le supprimer, de sorte qu’il ne soit plus référencé. Les propriétaires de sites WordPress peuvent bloquer les requêtes XML-RPC « system.multicall » via un pare-feu Web comme celui proposé par Sucuri, ou en utilisant le plugin NinjaFirewall.

Si cette fonction est utilisée par des plugin (comme Jetpack, par exemple), le bloquer résulterait à casser certaines fonctionnalités de votre site. Soyez vigilant avant de tout bloquer.

Alerte de sécurité WordPress – 12-10-2015

Nous vous informons régulièrement des problèmes de sécurité liés au monde WordPress, core, thème et plugin, ne passez pas à côté de l’information qui vous pourrait être vitale.

[Tweet « Failles de sécurité détectées dans 11 plugin WordPress »]- Payment Form for PayPal Pro version <=1.0.1 – Cross-Site Scripting

- Ajax Load More version <=2.8.1.1 –Téléchargement arbitraire de fichier

- Visual Composer version<=4.7.3 – Plusieurs Cross-Site Scripting

- WordPress Calls to Action – Cross Site Scripting

- WordPress Support Ticket System – Injection SQL

- WordPress iframe – Deux Cross Site Scripting

- WordPress WP Statistics – Cross Site Scripting

- WordPress WP Symposium – Injection SQL

- WordPress Google Analytics Premium by Yoast – Cross Site Scripting

- WordPress Avenir-Soft Direct Download – Cross Site Scripting

- WordPress Bookmarkify – Cross Site Scripting

- WordPress Monetize – Cross Site Scripting

[Tweet « Vulnérabilités découvertes dans 11 plugin WordPress »]

Aucune faille n’est bénigne, et malgré le suivi que vous apportez à vos sites WordPress, votre site est à risque si vous ne prenez pas les mesures appropriées. Vous ne laisseriez pas la porte de votre domicile ouverte en partant, alors faites de même avec votre site WordPress, sécurisez le.

Ne pensez pas que cela n’arrive qu’aux autres, tous les sites WordPress sont concernés par les problèmes de sécurité!

Conseils pour sécuriser votre site

- Ne pas utiliser “admin” comme identifiant administrateur

- Faites attention à ce que vous téléchargez

- Mettez à jour WordPress

- Mettez à jour vos thèmes et plugin

- Utilisez un mot de passe fort

- Limitez le nombre de tentatives de connexion avec Login LockDown

- Faites des sauvegardes régulières de la totalité de votre site avec BackupBuddy

- Utilisez au moins un plugin de sécurisation tel que iThemes Security

Rappel important!

Une sauvegarde régulière de la totalité de votre site WordPress (base de données, thèmes, et plugin) est nécessaire afin de palier à tout problème.

La sécurité est l’affaire de tous, dans l’intérêt de tout le monde, Partagez cet article, Merci!

Publié à l'origine le : 12 octobre 2015 @ 13 h 09 min