Et si on parlait de sécurité? Cela fait longtemps, trois jours quand même, que nous n’avons pas aborder le sujet le plus en vogue à notre époque, la sécurité des systèmes informatiques et de nos données.

Entre les divers malware, cheval de Troie, et virus qui vous attendent « gentillement » sur les site que vous visitez, les mails d’hameçonnage, que vous recevez, les faux sites où vous entrez vos identifiants bancaires, les vols de données, d’identifiants et de mots de passe et j’en oublie, Internet, en devenant accessible à tout un chacun, est une jungle, sans les animaux dangereux, que l’on s’attend à y trouver, mais avec d’autres prédateurs aussi dangereux, si ce n’est plus, et ce en moins de dix ans.

Aujourd’hui les dangers que connaissaient nos lointains ancêtres ne sont plus de mise, mais à tous les coins du net vous pouvez être attaqué, et ce de moultes façons. Restez vigilants, et ne divulguez pas plus de données qu’il n’est nécessaire.

Selon un rapport gouvernemental américain, le système informatique de l’agence de contrôle aérien américaine est une vrai passoire… C’est par où la sortie…

Le commandant de bord vous souhaite un agréable voyage! Quoique!

Alertes en Vrac (hors WordPress)

- Une porte dérobée de la NSA, baptisée « Freak » (Factoring RSA Export Keys), met en danger les utilisateurs d’ Android et de Safari. La faille permet de casser le chiffrement des connexions web sécurisées en OpenSSL. Elle trouve son origine en 1990, alors que la NSA exigeait des clés de chiffrement faibles dans les logiciels et les produits exportés des États-Unis.

- Le processus de mise à jour pour la variante mobile du navigateur Chrome sera interrompu pour la version Android 4.0 du système d’exploitation lorsque Chrome atteindra la version 43, (à ce jour, et selon mon smartphone, nous en sommes à la version 40.0.2214.109 ) cette annonce inclut les correctifs de sécurité, qui sont parfois livrés avec un peu de retard.

Où l’on reparle de l’obsolescence programmée!

- Les identifiants et mots de passe d’accès au réseau WiFi GoPro peuvent être facilement récupérés via le mécanisme de réinitialisation disponible depuis les serveurs du fournisseur. Les images stockées par les caméras GoPro sur la carte SD peuvent être consultées et gérées via une application mobile connectée au réseau sans fil mis en place par la caméra.

- Un nouveau malware pour Andoid, baptisé Gazon, a infecté plus de 4000 smartphones en moins d’une semaine. Une offre attractive, trop belle pour être vraie, de €180 en carte cadeau à utiliser sur Amazon, intègre du code malveillant conçu pour tromper les utilisateurs mobiles, lors des accès aux pages Web.Les victimes reçoivent un message texte de quelqu’un qu’ils connaissent, offrant la possibilité d’obtenir la carte-cadeau Amazon gratuitement en installant une application disponible sur un lien fourni.

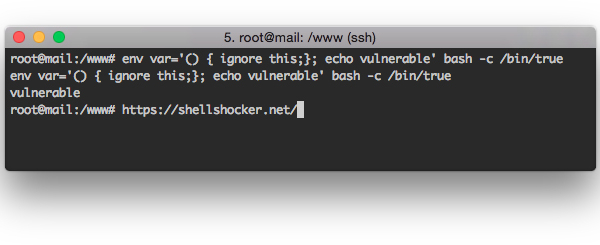

- Selon un rapport gouvernemental américain, les systèmes informatiques de la Federal Aviation Administration sont de vraies passoires. Les correctifs ne sont appliqués qu’après quelques années ou jamais! Les échanges de données sensibles ne sont pas toujours chiffrés, les mots de passe et les identifiants d’authentification circulent en clair, etc..Des hackers terroristes pourraient s’y introduire pour perturber les vols d’avion.

Alerte de Sécurité WordPress – 06-03-2015

Liste des plugin WordPress présentant des failles de sécurité

Contact Form DB version 2.8.29 – Cross-Site Request Forgery

[alert-note]Les attaques de type Cross Site Request Forgery utilisent l’utilisateur comme déclencheur, l’attaque étant actionnée par l’utilisateur, un grand nombre de systèmes d’authentification sont contournés[/alert-note]Dignitas version 1.1.9 – Elévation de privilèges

[alert-note]Une élévation des privilèges est un mécanisme permettant à un utilisateur d’obtenir des privilèges supérieurs à ceux qu’il a normalement[/alert-note]Ya’aburnee version 1.0.7 – Elévation de privilèges

WordPress Image Metadata Cruncher : Cross Site Scripting

[alert-note]Le Cross Site Scripting est un type de faille des sites web permettant d’injecter du contenu dans une page, et ainsi provoquer des actions sur les navigateurs web visitant la page[/alert-note]WordPress Fusion : Upload de fichier

[alert-note]Un attaquant peut uploader un fichier illicite afin, par exemple, de déposer un Cheval de Troie[/alert-note]Google reCaptcha version version <= 1.12 – Contournement des mécanismes d’authentification

[alert-note]Un attaquant distant peut contourner le mécanisme de protection de reCAPTCHA et obtenir un accès administrateur[/alert-note]Captcha version <= 4.0.6 – Contournement des mécanismes d’authentification

[alert-note]Un attaquant peut se connecter à l’administration WordPress sans authentification.[/alert-note]EZ Portfolio version <= 1.0.1 – Plusieurs vulnérabilités de type Cross-Site Scripting

WordPress Plugin <= 1.0.10 – Injection SQL

[alert-note]Une injection SQL est l’exploitation d’une faille de sécurité d’une application interagissant avec une base de données, en injectant une requête SQL non prévue par le système et pouvant compromettre sa sécurité[/alert-note]Newsletter version 2.6.x / 2.5.x – Redirection d’URL

[alert-note]Un attaquant peut utiliser cette vulnérabilité pour rediriger les utilisateurs vers des sites Web malveillants qui peuvent être utilisés pour du phishing ou des attaques similaires.[/alert-note]Max Banner Ads version 1.9 Cross Site Scripting

WonderPlugin Audio Player plugin before 2.1 – Injection SQL

Spider Event Calendar version 1.4.9 – Injection SQL

WordPress Theme DesignFolio+ – Téléchargement arbitraire de fichiers

[alert-note]Faiblesses dans la gestion des autorisations, privilèges, et autres fonctions de sécurité utilisés pour le contrôle d’accès aux fichiers permettant à un attaquant de téléverser un fichier à risque sur le serveur[/alert-note]

Aucune faille de sécurité n’est bénigne, et malgré le suivi que vous apportez à vos sites WordPress, votre site est à risque si vous ne prenez pas les mesures appropriées. Vous ne laisseriez pas la porte de votre domicile ouverte en partant, alors faites de même avec votre site WordPress, sécurisez le.

Ne pensez pas que cela n’arrive qu’aux autres, tous les sites WordPress sont concernés par les problèmes de sécurité!

Conseils pour améliorer la sécurité de votre site

- Ne pas utiliser “admin” comme identifiant administrateur

- Faites attention à ce que vous téléchargez

- Mettez à jour WordPress

- Mettez à jour vos thèmes et plugin

- Utilisez un mot de passe fort

- Limitez le nombre de tentatives de connexion avec Limit Login Attempts

- Faites des sauvegardes régulières de la totalité de votre site avec BackupBuddy

- Utilisez au moins un plugin de sécurisation tel que iThemes Security

Rappel important!

Une sauvegarde régulière de la totalité de votre site WordPress (base de données, thèmes, et plugin) est nécessaire afin de palier à tout problème.

La sécurité est l’affaire de tous, dans l’intérêt de tout le monde, Partagez cet article, Merci!

Publié à l'origine le : 6 mars 2015 @ 13 h 00 min